欧洲电子零售巨头遭Hive攻击

MediaMarkt是欧洲最大的消费电子产品零售商,在13个国家和地区拥有1000多家商店,在11月1日凌晨遭受了Hive勒索团伙攻击,导致其IT系统关闭,荷兰和德国的商店运营中断。虽然线上销售继续按预期进行,但收银机无法使用信用卡付款,受影响商店无法打印收据,另外由于无法查找以前的购买记录,系统中断,顾客无法进行退货。

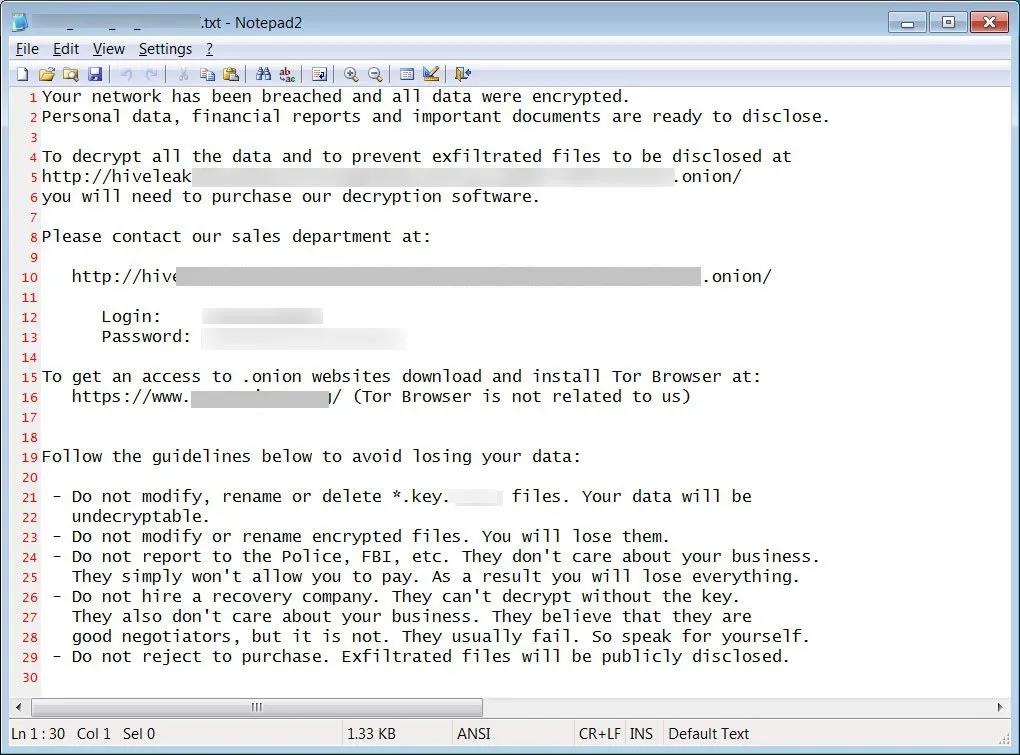

Hive给MediaMatkt开出了2.4亿美元的赎金账单,此次事件中尚不清楚是否有数据被盗,但是按照Hive勒索团伙以往的行事风格,如果受害者未支付赎金,Hive 勒索软件会窃取文件并将其发布在其“HiveLeaks”数据泄漏站点上。

图源于网络:Hive勒索信文本

漏洞利用仍是热门手段,Hauhitec和Magniber分别瞄上“永恒之蓝”和IE漏洞

过去两周,Hauhitec和Magniber勒索频繁活跃,前者通过耳熟能详的“永恒之蓝”漏洞,后者利用的是今年“新鲜出炉”的IE浏览器漏洞,对我国境内的政企用户发起攻击。根据深信服云端监测数据,这两者均有扩大攻击范围的趋势,深信服均为用户提供了相关的防护方案和详细的病毒分析。

《疑似“匿影”黑产组织利用“永恒之蓝”漏洞传播Hauhitec新型勒索病毒》

Chaos勒索软件伸手《我的世界》游戏玩家

《我的世界》是Mojang公司开发的一款非常流行的沙盒游戏,其在全球拥有超过1.4亿玩家,是日本最畅销的游戏。玩家为了在游戏中攻击其他玩家而又不想自己的账号被封,有时会使用alt列表的被盗账号来进行违规操作。

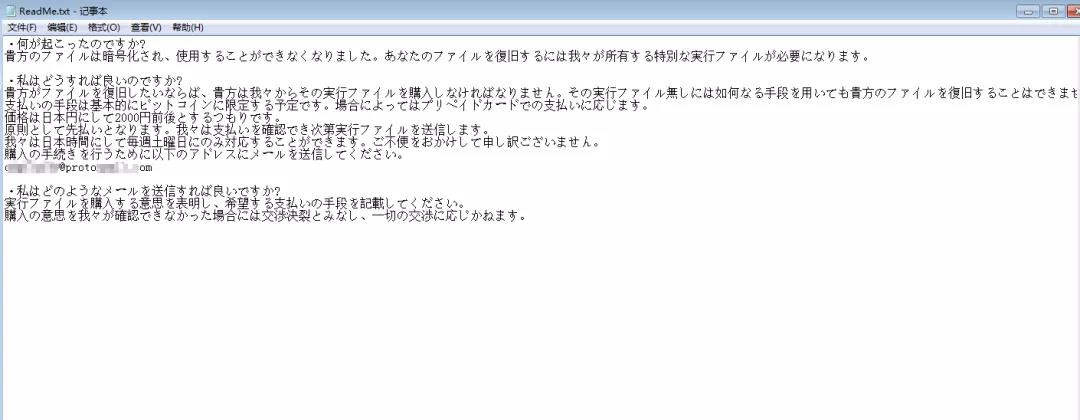

近期发现Chaos勒索团伙在游戏论坛上发布虚假的alt列表,声称是盗取的微软账号凭证,而实际上是Chaos的病毒程序。当用户不慎运转病毒程序后,会对主机数据造成不可挽回的损失,因为病毒只会对2M大小以下的文件进行加密,对于2M以上的文件,则会直接写入随机数据,即使交了赎金数据也无法恢复!

深信服终端安全团队详细分析:《Chaos勒索攻击出现,交赎金也无法解密》

Chaos勒索信文本

多个“大牌”勒索被取缔关闭运营

过去两周,在美国政府不断打击下,多家臭名昭著的勒索团伙要么落网要么宣布结束运营。其中执法部门为期30个月的“旋风行动”在乌克兰逮捕了6 名Clop勒索团伙成员,查获了多个作案工具。

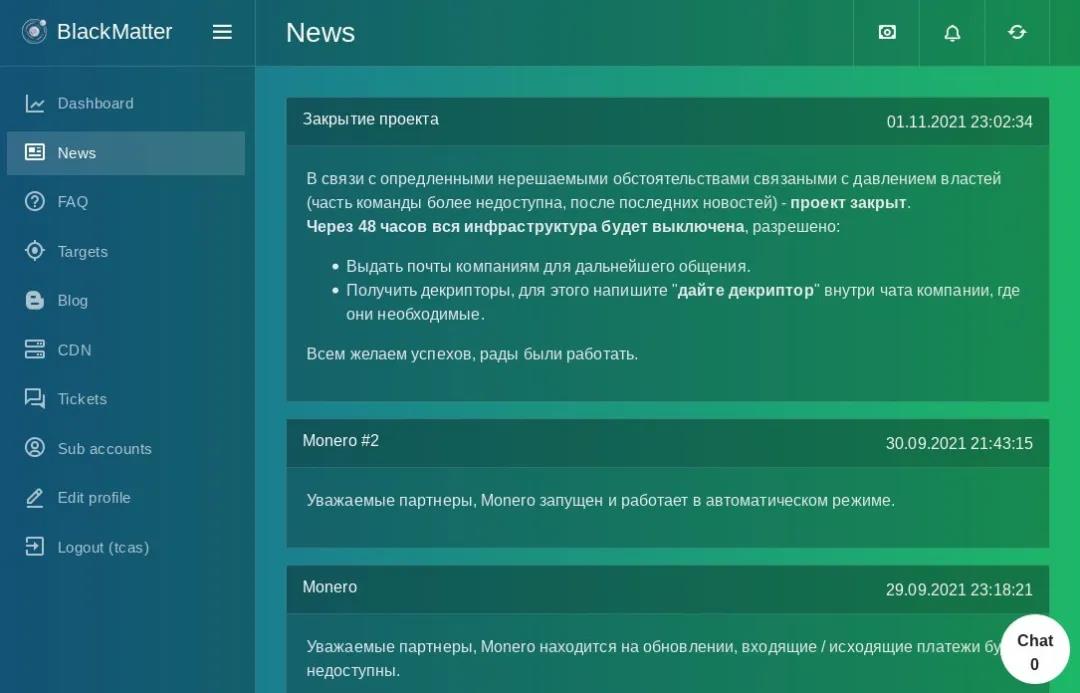

另外,REvil勒索团伙成员在罗马尼亚被捕,并悬赏1000万美元用于抓捕REvil勒索团伙主要成员。而与REvil存在合作关系的,BlackMatter(DarkSide)在面世3个月后发表声明称由于美国警方施加的压力,他们将关闭运营。但安全人员发现,该团伙将其勒索数据转移到LockBit勒索团伙的基础设施上,似乎并未放弃相关的勒索事业。

图源于网络:BlackMatter在论坛宣布退出运营

狼狈为奸:TrickBot与Shatak 网络钓鱼攻击者合作进行Conti勒索软件攻击

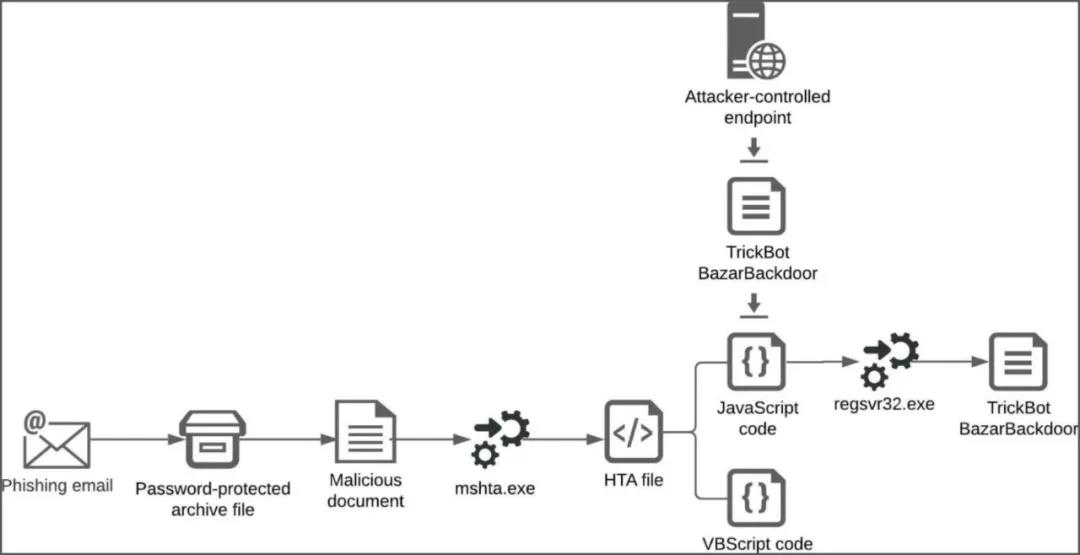

Shatak黑客团伙最近通过与TrickBot的合作,在目标系统上部署Conti勒索软件。Shatak发送带有包含恶意代码附件的网络钓鱼电子邮件,当用户不小心下载打开这些附件时,会执行恶意代码以从远程站点下载和安装TrickBot恶意软件部署僵尸网络,后续Conti勒索软件将利用者前期两个恶意软件的铺路收集用户内网的网络信息后进行数据窃取加密。

图源于网络:Shatak攻击过程

德国医疗软件巨头Medatixx遭遇了勒索攻击

Medatixx是德国最大的医疗软件供应商之一,其产品在全球2.1万家医疗机构中使用,德国全境大约25%的医疗中心使用了Mediatixx 公司产品。根据此次事件调查结果显示,勒索攻击仅破坏了公司内部的IT系统,没有影响任何管理系统,对用户目前使用的软件没有造成恶劣的影响。但是,此次勒索攻击可能造成客户数据丢失,攻击者或已获取Medatixx客户的应用软件密码。在遭受攻击一周后,该公司各业务线仍未完全恢复正常运营。目前暂未清楚是哪个勒索团伙对Medatixx公司发起的攻击。

加拿大多伦多公共交通系统遭勒索攻击

加拿大最大城市多伦多的公共交通系统在11月初遭到勒索软件袭击,内部IT系统瘫痪;受影响系统包括交通委员会内部的邮件服务、驾驶员通信系统、残疾人交通预定系统、出行规划应用、车站屏幕、车辆实时信息等;好在虽然IT系统大面积瘫痪,但当地公共交通出行没有中断,公交、电车及地铁仍保持正常通行。目前未有勒索团伙公开表示对该起事件负责,而此前加拿大各核心城市均有发生过相关的勒索事件。

深信服基于近1000个用户的最佳实践总结出勒索病毒的防护思路:

深信服全新升级的勒索病毒防护解决方案,以“安全设备+勒索预防与响应服务”为基础,围绕边界投毒+病毒感染+加密勒索+横向传播的完整勒索攻击链,全面帮助用户补齐在勒索预防、监测、处置能力方面的缺失,构建有效预防、持续监测、高效处置的勒索病毒防护体系。

最后,深信服也再次提醒大家,一定要注意日常防范。

8个日常勒索防护小Tips

1、企业需要警惕非工作时段勒索病毒/团伙趁机攻击;